1 Einleitung

1.1 Worum geht es?

In diesem Handbuch wollen wir das Thema Freifunk und den Einsatz von Freifunk in Jugendfreizeiteinrichtungen näher betrachten. Dabei geht es uns nicht nur um grundlegende Vorteile einen freien und offenen Netzes, sondern wir schauen uns den Aufbau von der Planung bis hin zur technischen Umsetzung ganz genau an. Im Fokus steht außerdem die gezielte Einbeziehung der Jugendlichen in die Vorbereitung und Umsetzung sowie auf den Workshop-Möglichkeiten im Nachgang, welche die Möglichkeiten des Freifunks als sinnvolles Mittel nutzen.

Dafür wollen wir das notwendige Hintergrundwissen bereitstellen, damit alle interessierten Personen in der Lage sind, von der Idee bis zur Realisierung bspw. in Form von Workshops mit der Zielgruppe Jugend das Thema Freifunk umzusetzen. Neben diesem Wissen bieten wir eine kleine Methodensammlung, denn das spannende und spielerische Vermitteln des Themas ist die Grundlage, um im außerschulischen Bereich gerade in einer Jugendfreizeiteinrichtung die Zielgruppe “einzufangen”. Natürlich nicht nur dort, im schulischen Kontext kann diese Handbuch und sollte Freifunk im Allgemeinen mit all seinen Überlegungen und Zielen ebenso Thema sein, sei es im Unterricht oder als Arbeitsgemeinschaft im Nachmittagsbereich.

Wir haben in den vergangenen Monaten einige Jugendfreizeiteinrichtungen begleitet und konnten so anhand der praktischen Umsetzung viele Fragen aufgreifen, die sich sicherlich fast alle Freifunk-Einsteiger*innen irgendwann stellen und hoffen, diese nachvollziehbar und verständlich beantwortet und aufbereitet zu haben. Und wenn es doch einmal eine unbeantwortete Frage gibt, freuen wir uns über ein Feedback, außerdem bieten wir in Kapitel 12 eine kleine Übersicht an lokalen Ansprechpartner*innen.

Aufbau des Handbuches: Nach der Einführung in diesem ersten Abschnitt beschäftigen wir uns in Kapitel 2 mit der Geschichte des Freifunks, schauen uns die technischen Grundlagen an und werfen einen ersten Blick auf die Hardware. Ausgestattet mit diesem Wissen geht es im Kapitel 3 um die Themen Sicherheit, Datenschutz und Zensur. In den Pilotworkshops zeigte sich, dass es vor allem rechtliche Fragen in den teilnehmenden Einrichtungen gab, diese beruhten vor allem auf den für Laien nicht sofort verständlichen juristischen Grundlagen, das Stichwort Störerhaftung sei hier nur stellvertretend genannt. Zudem gab es einige maßgebliche, gerichtliche Entscheidungen, die Neuerungen mit sich brachten. Dem tragen wir Rechnung und widmen uns im Kapitel 4 der aktuellen rechtlichen Einordnung des Themas.

Ab dem 5. Kapitel geht es dann richtig los mit den Vorbereitungen. Hier schauen wir uns konkret an, wer bei einer Teilnahme am Freifunk mit eingebunden werden sollte. Dies betrifft nicht nur den Träger einer Jugendfreizeiteinrichtung, sondern vor allem die Besucher*innen ebenjener. Der Durchführung von Workshops zum Thema Freifunk widmet sich Kapitel 6, dort haben wir eine erweiterbare Sammlung von Methoden zusammengetragen und bereitgestellt. Anschließend geht es um das Praktische, Kapitel 7 behandelt den kompletten Aufbau vom Nutzen eines Lageplans der Einrichtung bis hin zur Inbetriebnahme. Um dieses komplexe Unterfangen ein wenig anschaulicher zu machen, folgen in Kapitel 8 Praxisbeispiele aus Medienkompetenzzentren mit entsprechendem Bildmaterial.

Steht das Netz erst einmal, bieten sich vielfältige Möglichkeiten für den pädagogischen Einsatz. Hier wollen wir im 9. Kapitel ansetzen und uns näher mit Diensten und weiterführenden Ideen beschäftigen. Kapitel 10 bietet eine kleines FAQ, hier finden sich die häufigsten Fragen mit den entsprechenden Antworten. Abschließend bieten wir allen Interessierten in Kapitel 11 eine Linksammlung, im Kapitel 12 eine kleine Übersicht an Ansprechpartner*innen und im letzten Kapitel beschreiben wir die Möglichkeit, an diesem Handbuch mitzuwirken.

1.2 Wer ist beteiligt?

Berliner Landesprogramm jugendnetz-berlin

Ziel des Landesprogramms jugendnetz-berlin ist es, allen Berliner Kindern und Jugendlichen den Zugang und Umgang mit den neuen Medien zu ermöglichen, Projekte zwischen Jugendarbeit und Schule zu fördern, regionale und überregionale Projekte und Initiativen zu unterstützen und zu vernetzen. jugendnetz-berlin fördert eine landesweite Struktur und die Zusammenarbeit unterschiedlicher Träger und Projekte im medienpädagogischen Bereich. In allen Berliner Bezirken vernetzen und unterstützen Medienkompetenzzentren die unterschiedlichen Angebote, Schulen, Kindertagesstätten sowie Jugendeinrichtungen in ihrer aktiven Medienarbeit. Die Medienkompetenzzentren werden von den Bezirken benannt.

Förderverein freie Netzwerke e.V. und Berliner Freifunker*innen

Aufgabe des Fördervereins Freie Netzwerke e.V. ist die Förderung der Bildung und Kultur bezüglich kabelloser und kabelgebundener Computernetzwerke, die der Allgemeinheit zugänglich sind (sogenannte freie Netzwerke).

Die Vision von Freifunk ist die Verbreitung freier Netzwerke, die Demokratisierung der Kommunikationsmedien und die Förderung lokaler Sozialstrukturen. Durch die Vernetzung ganzer Stadtteile wollen wir der digitalen Spaltung entgegenwirken und freie unabhängige Netzwerkstrukturen aufbauen. Der Austausch in den freien Netzen basiert dabei nicht auf kommerziellen Interessen, sondern auf dem freiwilligen Geben und Nehmen jeder und jedes Einzelnen im Netzwerk.

jfsb - Jugend- und Familienstiftung des Landes Berlin

In Kooperation mit verschiedenen Partnern*innen, unterstützt und begleitet von der Berliner Verwaltung und teilweise der Wirtschaft, beteiligt sich die jfsb an der Realisierung von Sonderprogrammen zu aktuellen Themen - mit KnowHow, Erledigung koordinierender Aufgaben und der Bereitstellung von Finanzmitteln. Anhand aktueller Bedarfslagen und zu beobachtender Trends und Tendenzen werden Ideen, Konzepte und konkrete Projekte entwickelt, um entsprechende Gruppenaktivitäten anzuregen, Strukturen zu verbessern oder Netzwerke aufzubauen. Unter maßgeblicher Mitwirkung der Jugend- und Familienstiftung des Landes Berlin konnten somit in den zurückliegenden Jahren eine Vielzahl von Sonderprogrammen und Initiativen erfolgreich initiiert und durchgeführt werden.

mabb - Medienanstalt Berlin-Brandenburg

Die gemeinsame Medienanstalt von Berlin und Brandenburg setzt sich für Medienvielfalt ein. Dabei lizenziert und beaufsichtigt sie den privaten Rundfunk. Sie fördert Projekte und Einrichtungen, die Medienvielfalt stärken, Medienkompetenz vermitteln und Medieninnovationen fördern.

mediale pfade.org - Verein für Medienbldung e.V.

Als Verein für Medienbildung entwickelt mediale pfade.org innovative Konzepte, um neue mediale Pfade des Lernens und der Beteiligung zu begehen. Zu unseren Aktivitäten gehören die Konzeption und Durchführung von Aktionen, Projekten und Fortbildungen in den Bereichen Mobiles Lernen, Web-Video, Online-Journalismus, ePartizipation, Games, Open Education sowie Medienkunst. Unser inhaltlicher Schwerpunkt liegt auf der politischen Bildung.

2 Freifunk

2.1 Was ist das?

Die Freifunk-Initiative widmet sich dem Aufbau und Betrieb von freien Netzwerken. Der deutsche Ableger der nicht-kommerziellen Initiative hat seinen Ursprung in Berlin, inzwischen gibt es jedoch im gesamten deutschsprachigen Raum hunderte lokale Gruppen.

Unter freifunk.net/wie-mache-ich-mit/community-finden/ findest du die Kontaktmöglichkeiten zu den Gruppen und die aktuelle Knotenanzahl.

Neben der Förderung von lokaler Kommunikation geht es den Freifunker*innen vor allem um die freien Netzwerke. Dabei verstehen sie frei als öffentlich und anonym zugänglich, nicht kommerziell, unzensiert sowie die dezentrale Organisation von Netzwerken, die sich im Besitz einer Gemeinschaft befinden.

Weitere Ziele sind:

- Aufklärung und Sensibilisierung zum Thema Kommunikations- und Informationsfreiheit

- Verminderung der digitalen Spaltung

- Ungehinderte Verbreitung von Wissen und Ressourcen

- Menschen dazu befähigen, eigene Netze aufzubauen und zu betreiben

- Vorhandene und neue Sozialstrukturen fördern und vernetzen

Durch die Vernetzung ganzer Stadtteile, Dörfer und Regionen soll der digitalen Spaltung entgegen gewirkt und freie, unabhängige Netzwerkstrukturen aufgebaut werden, in denen zum Beispiel lizenzfreies Community-Radio, die Übertragung lokaler Events, private Tauschbörsen und die gemeinsame Nutzung eines Internetzugangs möglich werden.

Der Austausch in den freien Netzen basiert dabei nicht auf kommerziellen Interessen, sondern auf dem freiwilligen Geben und Nehmen jeder und jedes Einzelnen im Netzwerk. Diese Idee ist im Pico-Peering Agreement formuliert:

-

Freier Transit Der Eigentümer bestätigt, freien Transit über seine freie Netzwerkinfrastruktur anzubieten Der Eigentümer bestätigt, die Daten, die seine freie Netzwerkinfrastruktur passieren, weder störend zu beeinträchtigen noch zu verändern.

-

Offene Kommunikation Der Eigentümer erklärt, alle Informationen zu veröffentlichen, die für die Verbindung mit seiner Netzwerkinfrastruktur notwendig sind. Diese Information soll (muss?) unter einer freien Lizenz (free licence) veröffentlicht werden. Der Eigentümer erklärt, erreichbar zu sein und wird dazu wenigstens eine E-Mail-Adresse bekanntgeben.

-

Keine Garantie (Haftungsausschluss) Es wird keinerlei garantierter Dienst (Betrieb, Service) vereinbart. (Es gibt keine Garantie für die Verfügbarkeit / Qualität des Dienstes.) Der Dienst (Betrieb, Service) wird ohne Gewähr bereitgestellt, ohne Garantie oder Verpflichtung jedweder Art. Der Dienst (Betrieb, Service) kann jeder Zeit ohne weitere Erklärung beschränkt oder eingestellt werden.

-

Nutzungsbestimmungen Der Eigentümer ist berechtigt, eine akzeptierbare Benutzungsrichtlinie (use policiy) zu formulieren. Diese kann Informationen über zusätzlich (neben den grundsätzlich) angebotene Dienste enthalten. Dem Eigentümer steht es frei, die Richtlinie selber zu formulieren, so lange diese nicht den Punkten 1 bis 3 dieser Vereinbarung widersprechen (siehe Punkt 5).

-

Lokale (individuelle) Zusätze Hier können vom Eigentümer selbst Ergänzungen zur Vertragsvereinbarung vorgenommen werden.

Tipp: Das folgende Video der Freifunker*innen bietet sich hervorragend als Einstiegsvideo an:

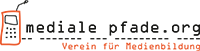

2.2 Geschichte

Die Grafik zur Geschichte des Freifunk wurde von David Pachali entworfen und stellt die Entwicklung des Freifunks von Oktober 2002 bis 2014 dar. Erstmalig erschien diese in der Broschüre WLAN für alle - Freie Funknetze in der Praxis, für das vorliegende Handbuch wird diese in Kürze um die fehlenden Jahre bis heute ergänzt.

2.3 Freifunk Memorandum of Understanding

Mitglieder des Fördervereins Freie Netzwerke e.V. äußerten im Laufe der Zeit vermehrt die Sorge, dass die ursprüngliche Idee hinter dem Freifunk in Vergessenheit gerate. Sie haben vor einigen Jahren deswegen das Freifunk Memorandum of Understanding (MoU) aufgesetzt, welches die wichtigsten Punkte wie Ziele und Prinzipien beinhaltet und den Blick auf diese erneut fokussiert.

2.4 Welche technischen Standards stecken dahinter?

Das Internet ist ein Netzwerk in dem unzählige Computer miteinander kommunizieren. Global gesehen ist es ein einzelnes riesiges Netzwerk in dem jeder der Computer mit jedem anderen Computer Daten austauschen kann. Jedoch besteht das Internet aus vielen kleineren Netzwerken und vielen unterschiedlichen Technologien die zusammenspielen müssen.

2.4.1 Netzwerke und OSI-Schichten

Um das Zusammenspiel von verschiedenen Techniken zu vereinfachen wurde das OSI-Schichten-Modell entwickelt. In diesem Modell wird die Kommunikation in Netzwerken auf 7 Schichten (Layers) betrachtet, von denen die ersten drei bei Freifunk von besonderem Interesse sind:

- Physical Layer: Wie werden bits übertragen? Beispiele: elektrisches Signal (Kabel), optisches Signal (Glasfaser), elektromagnetische Welle (Funk).

- Data Link Layer: Wie kann sichergestellt werden, dass die Daten lokal zuverlässig übertragen werden? Beispiele: Ethernet, WLAN, Switch.

- Network Layer: Wie können Daten global adressiert und durch ein Netzwerk gereicht werden? Beispiele: Internet Protocol (IP), Router.

Die für Freifunk wichtigen Techniken aus diesen 3 Schichten werden in den folgenden Unterkapiteln näher erläutert.

2.4.1.1 Schicht 1: Physical Layer

Daten können physikalisch auf unterschiedliche Art und Weise übertragen werden. Üblich sind folgende Methoden:

- Elektrische Signale in einem Kabel.

- Licht in einem Glasfaserkabel.

- Elektromagnetische Wellen (“Funkwellen”).

Es gibt aber auch exotische Varianten wie zum Beispiel die Übermittlung durch Papier und Brieftauben.

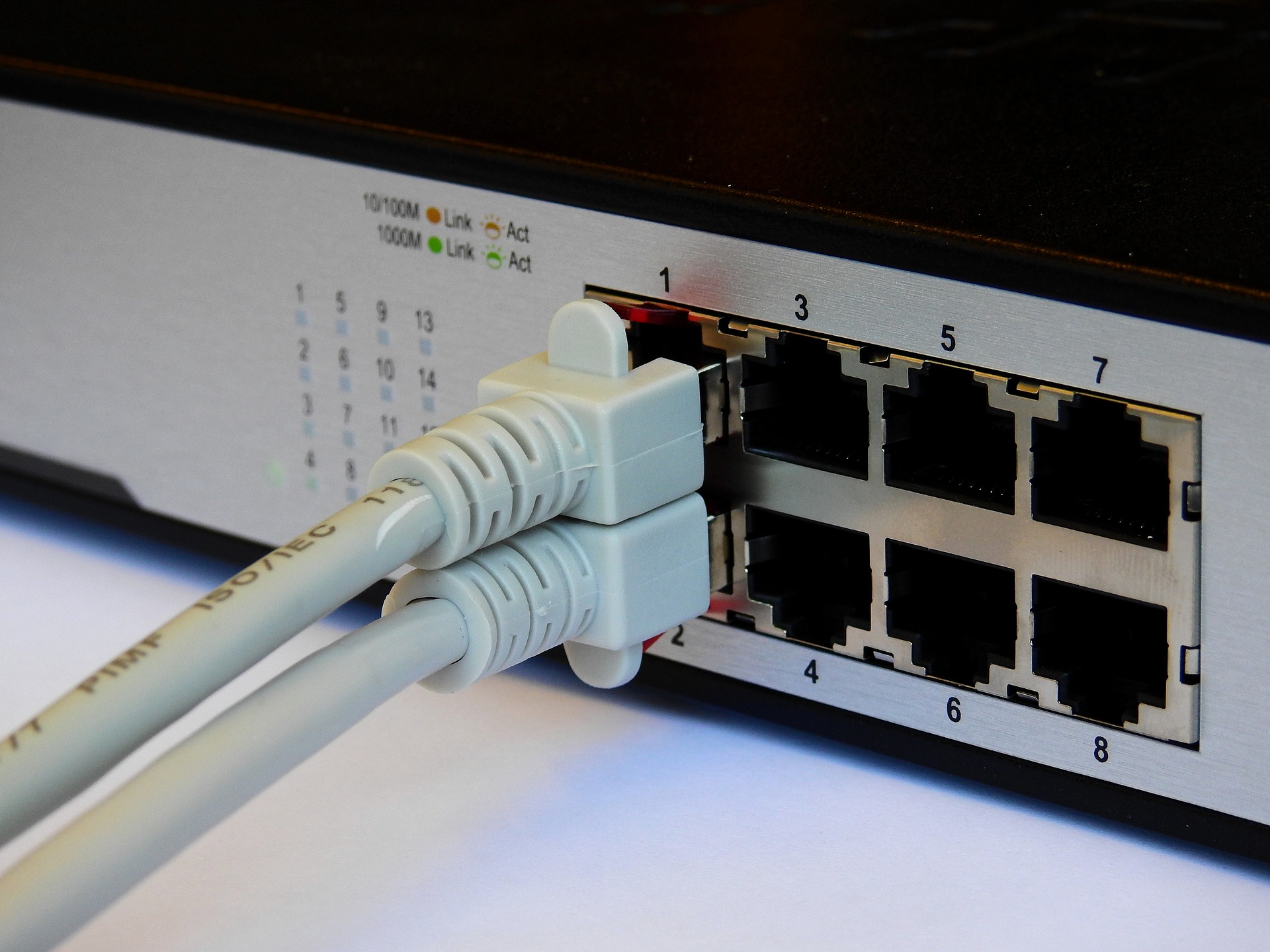

2.4.1.2 Schicht 2: Ethernet

Ethernet ist eine Technologie, welche zum einen die zu benutzende Hardware wie Netzwerkkabel, Stecker oder Switches beschreibt und zum anderen die Software wie Paketformate für die Übertragung definiert. Ursprünglich kommt der Begriff aus dem Funkbereich, man schickte Informationen über den Äther (englisch: ether).

Die Hardware, welche man braucht, um Teil eines Ethernet-Netzwerkes zu sein, findet man heute in fast jedem Haushalt. Das wäre neben dem Zugangsgerät (Computer, Laptop, TV-Gerät, Spielkonsole etc.) die darin befindliche Netzwerkkarte, das Kabel (Ethernet-Kabel), ein Switch und der entsprechende Stecker (RJ-45). Ethernet gibt verschiedene Geschwindigkeitsklassen und Anforderungen an Kabel und Stecker vor, damit diese erreicht werden können, z.B. 100 Megabit/s (Fast Ethernet) oder 1000 Megabit/s (Gigabit-Ethernet).

Die Ethernet-Spezifikation definiert genau wie Daten von einem Gerät zu einem anderen übertragen werden. Es werden bis zu 1500 Bytes an Daten in einen Ethernet-Frame eingebettet welcher zudem eine Quell- und eine Ziel-Adresse besitzt. Bei Ethernet kommen dafür sogenannte MAC-Adressen zum Einsatz. Jedes Ethernet-Gerät hat eine global eindeutige MAC-Adresse (z.B. 02:42:13:9a:fe:83). Ein Computer mit Kabel-Netzwerkschnittstelle und WLAN hat somit gleich zwei MAC-Adressen.

Ethernet-Netzwerke sind in der Regel “kleine” Netzwerke und häufig lokal (Local Area Network, LAN). Mehrere Geräte können mit Switches zu einem größeren Ethernet-Netzwerk zusammengeschlossen werden. Allerdings sind Ethernet-Netzwerke ab einer bestimmten Größe nicht mehr praktikabel. Das gesamte Internet würde nicht als Ethernet-Netzwerk funktionieren, da z.B. viele Geräte und Protokolle sogenannte Broadcasts an alle anderen Geräte in einem Ethernet-Netzwerk versenden. Solche Broadcasts sind sehr hilfreich im lokalen Netzwerk – z.B. machen sich Drucker so im Netzwerk bekannt – aber ein globales Netzwerk würde alleine von ein paar Druckern lahm gelegt werden.

2.4.1.3 Schicht 3: Internet-Protokoll

Wie im letzten Unterkapitel erwähnt eignet sich Ethernet alleine nicht für den Aufbau eines globalen Netzwerks. Dafür gibt es das Internet-Protokoll (IP) das sogenannte IP-Adressen definiert und diese in Subnetzen gruppiert. Das Internet ist ein Zusammenschluss von solchen Subnetzen zwischen denen Datenpakete durch Routing vom Absender zum Ziel gelangen. Beim Routing verwalten Router teilweise sehr große Tabellen in denen sie für eine Ziel-Adresse nachschauen können an welchen anderen Router sie das Datenpaket weiterreichen müssen damit es das Ziel erreicht. Die Verbindung von einem Gerät zum nächsten Router erfolgt dabei jeweils über Ethernet-Netzwerke (siehe oben).

Es gibt zwei Versionen des Internet-Protokolls:

-

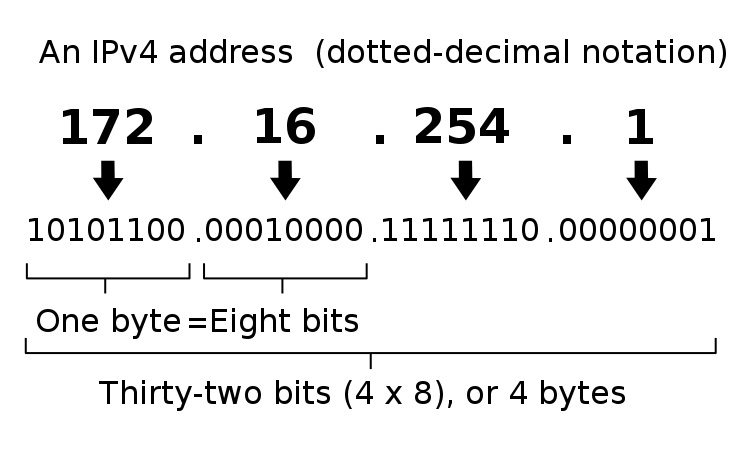

IPv4 benutzt Adressen mit einer Länge von 32 bits, d.h. es gibt nur 2³² (etwa 4.3 Milliarden) Adressen. Eine IPv4-Adresse besteht aus 4 Zahlen zwischen 0 und 255 die durch Punkte getrennt sind, zum Beispiel

192.168.0.1. IPv4 wird immer noch im Internet verwendet obwohl es nicht ausreichend viele IPv4-Adressen gibt und der Nachfolger IPv6 eine Reihe weiterer Vorteile bietet. -

IPv6 benutzt Adressen mit einer Länge von 128 bits, d.h. es gibt 2¹²⁸ Adressen (das ist eine 38-stellige Zahl und nicht das vierfache von 2³²!). Eine IPv6-Adresse wird hexadezimal angegeben, d.h. neben den Ziffern 0 bis 9 werden auch noch A bis F als Ziffer verwendet, z.B.

2001:bf7:830:402::1.

Subnetze werden mit der sogenannten CIDR-Notation angegeben, z.B. 192.168.0.0/24. Dabei gibt die Zahl hinter dem Schrägstrich die Anzahl der bits an die für dieses Subnetz in der IP-Adresse fest sind. Zur Erläuterung ein paar Beispiele:

- Das Subnetz

192.168.0.1/32enthält nur die IP-Adresse192.168.0.1. - Das Subnetz

192.168.0.0/31enthält die 2 IP-Adressen192.168.0.0und192.168.0.1. - Das Subnetz

192.168.0.0/30enthält die 4 IP-Adressen192.168.0.0bis192.168.0.3. - Das Subnetz

192.168.0.0/29enthält die 8 IP-Adressen192.168.0.0bis192.168.0.7. - …

- Das Subnetz

192.168.0.0/24enthält die 256 IP-Adressen192.168.0.0bis192.168.0.255. - Das Subnetz

10.0.0.0/8enthält die 16.7 Millionen IP-Adressen10.0.0.0bis10.255.255.255.

2.4.2 WLAN

Mit Wireless Local Area Network (WLAN) bezeichnet man in der Regel Technologie die auf dem Standard IEEE 802.11 basiert. Der Standard beschreibt wie Geräte lokal drahtlos miteinander kommunizieren können. IEEE 802.11 wurde bereits 1997 erschaffen und wird seitdem kontinuierlich weiterentwickelt. Zu Marketingzwecken werden Geräte die dem Standard folgen auch als Wi-Fi-kompatibel bezeichnet. Im oben beschriebenen OSI-Modell deckt IEEE 802.11 den Physical Layer (Layer 1) und den Data Link Layer (Layer 2) ab.

In den folgenden Unterkapiteln beleuchten wir die wichtigsten Grundlagen von WLAN: elektromagnetische Wellen, Frequenzbänder und Betriebsmodi.

2.4.2.1 Elektromagnetische Wellen

Auf dem Physical Layer (Layer 1) nutzt WLAN die physikalischen Eigenschaften von elektromagnetischen Wellen aus. Zu elektromagnetischen Wellen zählen zum Beispiel Licht, Radiowellen, Radar, Mikrowellen, Röntgenstrahlung und Gammastrahlung. Alle elektromagnetischen Wellen bestehen aus einem sich zeitlich und räumlich ändernden elektrischen sowie magnetischen Feld. Im Vakuum breiten sich diese Wellen mit Lichtgeschwindigkeit aus – in Materie ist die Geschwindigkeit verringert, z.B. in der Atmosphäre, Flüssigkeiten oder Gebäuden.

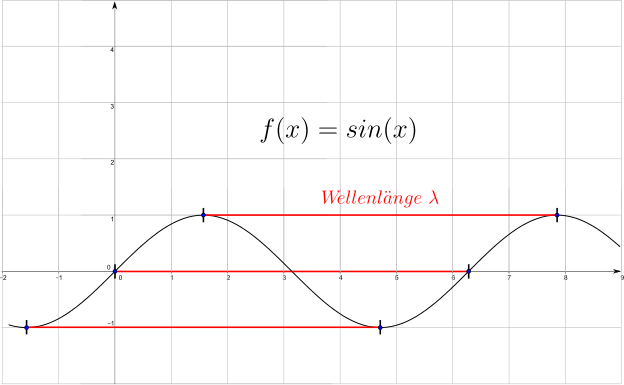

Mathematisch kann man sich die Sinus-Welle vorstellen bei der die X-Achse die Ausbreitungsrichtung der Welle ist und die Y-Achse die Stärke des elektrischen (oder magnetischen) Feldes darstellt.

Die Welle bewegt sich dann mit Lichtgeschwindigkeit (oder je nach Materie etwas langsamer) nach rechts. Neben der Ausbreitungsgeschwindigkeit ist der Abstand zwischen zwei Wellenbergen eine wichtige Kennzahl von elektromagnetischen Wellen. Dieser wird als Wellenlänge bezeichnet und wird in Meter angegeben. Die damit zusammenhängende Frequenz gibt an wie viele Wellenlängen der Welle pro Sekunde einen Punkt passieren. Eine hohe Frequenz bedeutet also, dass der Wert an einem Punkt sehr stark oszilliert. Die Einheit für die Frequenz ist Hertz (Hz). WLAN wird heute vor allem im Bereich um 2.4 GHz und 5 GHz eingesetzt. Die Stärke des elektromagnetischen Feldes an einem Wellenberg bezeichnet man als Amplitude.

Um eine elektromagnetische Welle zu erzeugen reicht es in einem elektrischen Leiter Elektronen zu beschleunigen bzw. zu bremsen. Das Empfangen funktioniert genau umgekehrt: trifft eine elektromagnetische Welle auf Elektronen in einem Leiter dann beschleunigt bzw. bremst sie diese. Für verschiedene Einsatzzwecke gibt es verschiedene Antennentypen, siehe Antennen.

Um Daten über eine elektromagnetische Welle zu Übertragen kommt bei IEEE 802.11 ein sogenanntes Modulationsverfahren zum Einsatz. Dabei verändern die Daten ein Trägersignal bei dem die Frequenz in der Regel um 2.4 GHz oder um 5 GHz liegt.

Durch die Sonne ist man auf der Erde einer Vielzahl elektromagnetischer Wellen ausgesetzt, darunter dem sichtbaren Licht und der nicht sichtbaren UV-Strahlung. Während die natürliche UV-Strahlung der Sonne Veränderungen in der menschlichen Haut verursachen kann (Sonnenbrand, Hautkrebs), ist die elektromagnetischen Strahlung von WLAN sehr energiearm und es gibt genau wie beim Mobilfunk keine Anzeichen für gesundheitliche Risiken.

2.4.2.2 Kanäle: 2,4 und 5 GHz

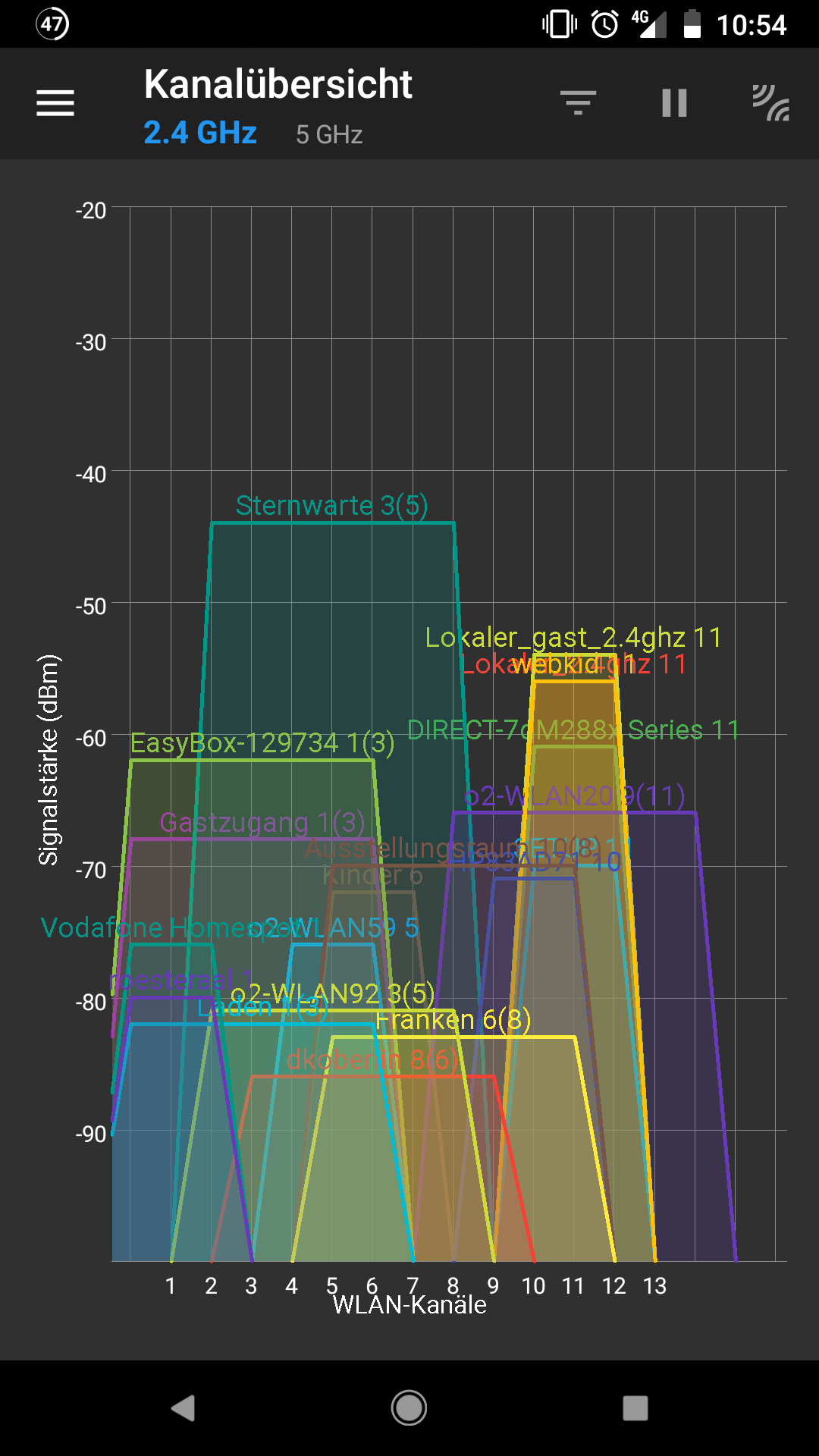

Wer in dicht besiedelten Gegenden wohnt, hat vielleicht schon einmal festgestellt, dass es in den Abendstunden Einbrüche in den WLAN-Übertragungsraten kommt. Schuld daran sind die vielen gleichzeitigen Nutzer auf bestimmten WLAN-Kanälen im meist genutzten 2,4 GHz-Bereich.

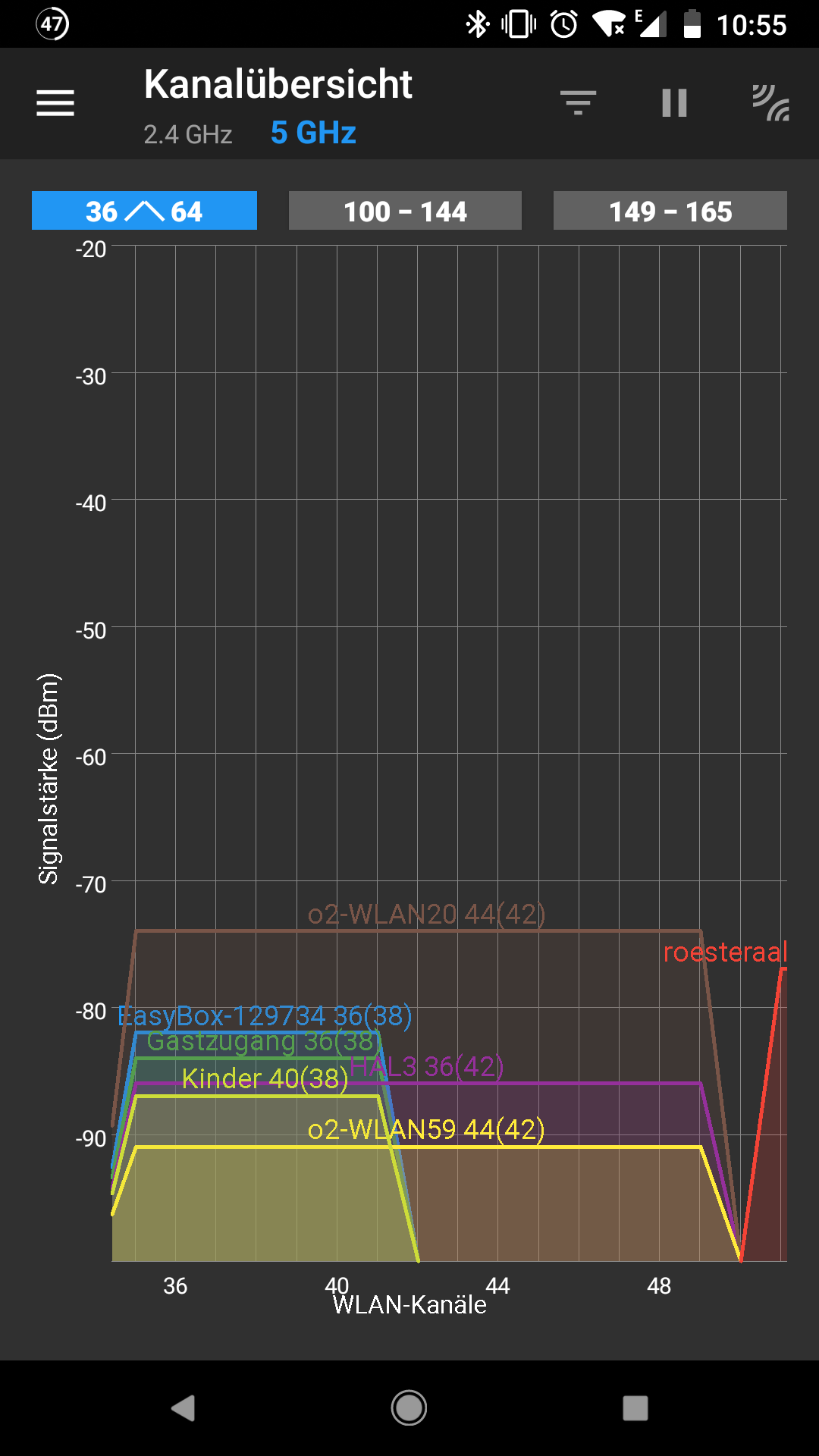

Die handelsüblichen Router können heute meist zwei der drei Frequenzbereiche nutzen: 2,4 und 5 GHz. Die dritte Frequenz liegt im 60 GHz Bereich, ist aber uninteressant, da sie nur auf kürzeste Entfernung funktioniert, ein Zimmerwand stellt bereits ein unüberwindbares Hindernis dar.

Die beiden unten stehenden Screenshots zeigen die Netzwerke an einem Beispielort in Berlin Kreuzberg, deutlich sichtbar sind die vielen Netzwerke auf ähnlichen Kanälen im 2,4 GHz Bereich. Oben beschriebenes Szenario kann man umgehen, indem man entweder im 2,4 GHz Bereich den Kanal wechselt oder gleich, wenn der Router es unterstützt, in den 5 GHz Bereich wechselt. In einer normalen Wohnung ist dies problemlos möglich, bei größeren Bereichen, beispielsweise einem Haus mit Hof und Garten stellen Bäume wirkliche Hindernisse für diesen Frequenzbereich dar.

Tooltipps: Android-APP: WiFiAnalyzer (open-source)

TO DO: iOS Alternative

Ekahau Heatmapper Erstellt eine übersichtliche 2D Karte der Wohnung und der WLAN Abdeckung

Weiterführende Links: WLAN-Frequenzen und -Kanäle

2.4.2.3 Betriebsmodi: Infrastruktur und Ad-Hoc/Mesh

WLAN kann in mehreren Modi betrieben werden.

-

In Heimnetzwerken ist der Infrastrukturmodus üblich. Dabei ist der WLAN-Router als Access-Point konfiguriert mit dem sich alle Endgeräte dann als Client verbinden. Wenn zwei Endgeräte miteinander kommunizieren wollen dann müssen die Daten immer zuerst zum Access-Point geschickt werden und dieser schickt sie dann weiter zum Ziel. Dieser Modus eignet sich schlecht um dynamische und dezentrale Netzwerke aufzubauen, denn der Access-Point ist immer ein zentraler Knotenpunkt über den alle Daten geschickt werden müssen.

-

Bei freien Funknetzwerken wird stattdessen der Ad-Hoc-Modus verwendet. Dabei sind alle teilnehmenden Geräte gleichberechtigt und können direkt mit jedem anderen Gerät kommunizieren das in Reichweite ist. Damit in solch einem dynamischen Netzwerk die Daten auch ihr Ziel erreichen können wenn das Ziel nicht in Reichweite ist – aber über andere Geräte dort hingelangen kann – werden Mesh-Protokolle benötigt.

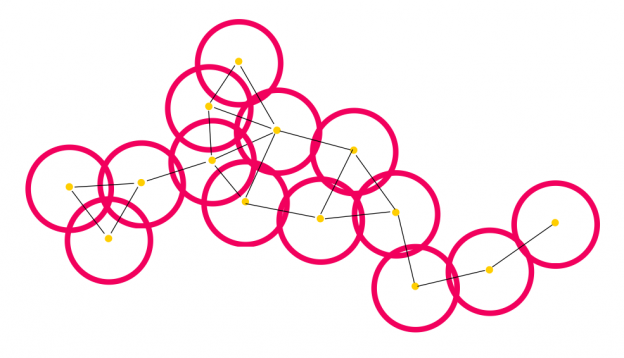

2.4.3 Mesh-Netzwerk

Im Gegensatz zum WLAN-typischen Client-Server-Betrieb (ein Access Point als Server, Endgeräte als Client - der sogenannte Infrastructure-Modus), bei dem Datenpakete sternförmig vom Server zu den Clients verteilt werden, tauschen bei Meshing die einzelnen Rechner/Netzknoten direkt Daten miteinander aus (Peer-to-Peer- oder Ad-Hoc-Modus).

Die Vorteile von Meshing

Netzabdeckung: Jeder Knoten fungiert als „Repeater”: Es wird sehr gute räumliche Abdeckung mit WLAN erreicht.

Zuverlässigkeit: Kein Single Point Of Failure. Mehrere Knoten können gleichzeitig Dienste wie z.B. Übergang in „den Rest des Internets” zur Verfügung stellen; fällt ein Übergangsknoten aus, übernimmt ein anderer seine Aufgabe.

Ressourcensparsamkeit: Jeder Knoten ist zugleich Sender, Empfänger und Verteiler (quasi Access Point, Client, Repeater und Switch). Außerdem wird vom gesamten Meshing-Netzwerk nur ein Kanal im WLAN benötigt - andere Techniken brauchen in der Praxis meist einen Kanal pro Sendestation/Access Point.

Die Nachteile von Meshing

Softwareanforderungen: In normalen WLAN-Geräten ist die für Meshing nötige Software nicht in der Firmware enthalten, kann aber bei bestimmten – in der Regel Geräten, auf denen Linux installiert ist – recht einfach eingespielt werden.

Aufwand: Genügend Teilnehmer müssen vorhanden sein, um ein stabiles Netz aufzubauen, das größere Distanzen überbrücken kann. Die Infrastruktur muss zudem gewartet werden, zum Beispiel bei Software-Updates. Diese müssen häufig zeitnah bei allen Teilnehmern im Netz erfolgen, wenn zum Beispiel Routing-Protokolle verändert werden.

Woher weiß nun aber ein Datenpaket, welchen Weg es nehmen muss? Da sich der Aufbau eines Freifunk-Netzes ständig ändern kann, wird ein spezielles, sogenanntes Routing-Protokoll benötigt. Es regelt, welcher Teilnehmer wann für wen Daten weiterleitet.

Bei Freifunk kommen im Wesentlichen zwei solcher Protokolle zum Einsatz: OLSR (Optimized Link State Routing) verfolgt den Ansatz, alle Wege permanent vorauszuberechnen. Jeder Teilnehmer sendet ein kurzes Signal, um Nachbarn mit Funkkontakt zu identifizieren, und verbreitet diese Information weiter. Dies wird für alle Knoten wiederholt, bis die vollständige Netztopologie bekannt ist. Jeder Knoten besitzt eine Datenbank aller Wege und berechnet die kürzesten Routen, wodurch der Rechenaufwand hoch sein kann.

Eine Eigenentwicklung der Freifunker*innen ist das Protokoll BATMAN (Better Approach To Mobile Ad-Hoc Networking). Die Grundidee ist, dass nicht jeder Knoten eine Datenbank aller Wege benötigt. Das BATMAN-Protokoll ermittelt nur Nachbarn, welche anderen Knoten sich im Netz befinden und an wen ein Datenpaket weitergereicht werden muss. Jeder Knoten benötigt daher nur Wegweiser. BATMAN ist heute zum Oberbegriff einer ganzen Klasse von Routing-Protokollen geworden. Sie alle teilen das Wissen über das Netz unter den Knoten auf.

Weiterführende Links:

2.5 Welche Technik braucht man?

Im folgenden geben wir eine Übersicht über die benötigte Hardware, anhand der Erfahrungen aus dem Projekt gleich mit speziellen Kaufempfehlungen.

Da die Hersteller oft neue Versionen der gleichen Geräte heraus bringen, denen man vor allem oft die Versionsnummer nicht auf den ersten Blick ansieht, empfehlen wir den Kontakt zu einer bestehenden Freifunk-Community in Eurer Nähe. Dort kann man euch beraten und gegebenenfalls weiter und/oder aktuellere Kaufempfehlungen geben.

2.5.1 Core-Router

An Standorten mit mehreren Routern wird normalerweise ein zentraler Router konfiguriert. Dieser wird häufig mit einem bereits vorhandenen nicht-Freifunk-Router verbunden, um eine bereits vorhandene Verbindung zum Internet im Freifunk-Netz verfügbar zu machen. Er vergibt außerdem Freifunk-IPs für Endgeräte. Der Core-Router wird in der Regel an einem zentralen Ort aufgestellt und über Kabel und Switche mit anderen Freifunk-Routern am selben Standort verbunden. Ermöglicht wird ihm (und den anderen Freifunk-Geräten) dieses durch das sogenannte Flashen, also den Austausch der ursprünglich mitgelieferten Firmen-Software (firmware) mit der speziell für die Freifunk-Nutzung entwickelte Freifunk-Software.

Empfohlenes Gerät: Ubiquiti EdgeRouter X SFP

2.5.2 Access Point

Access Points, auch Wireless Access Points genannt, sind die Geräte, mit denen sich auf sowohl Endgeräte als auch andere Freifunk-Router zum Freifunk-Netz per WLAN verbinden. Das System ist beliebig erweiterbar durch weitere Access-Points, damit können beispielsweise sehr große oder mehretagige Gebäude mit einem guten WLAN-Signal versorgt werden. Wenn möglich werden alle Access Points mit Kabeln und Switches untereinander und auch mit dem Core-Router verbunden. Die Freifunk-Router vernetzen sich aber auch automatisch per WLAN untereinander falls keine Kabelverbindung möglich ist. Eine Kabelverbindung sorgt für stabilere Verbindungenen und höhere Datenraten.

Empfohlene Geräte: Ubiquiti UniFi UAP • Ubiquiti NanoStation M2/M5

2.5.3 Antennen

Die Antennen sind bei den oben aufgeführten Geräten bereits integriert. Es lohnt sich einen kurzen Blick auf die am häufigsten vorkommenden Antennentypen. Die Antennentypen unterscheiden sich in der Form sowie Größe und vor allem durch die unterschiedliche Richtwirkung, d.h. die elektromagnetische Welle wird Regel in eine bestimmte Richtung gebündelt. Und genauso “hört” die Antenne dann auch nur aus dieser Richtung. Der Effekt auf den Empfang ist in der Praxis wichtiger als der Effekt auf das Senden des Signals.

Rundstrahlantenne Rundstrahlantennen finden sich in fast allen Home-Routern – meistens zu erkennen an abstehenden Stabantennen. Aber auch andere Geräte (z.B. UniFi) verwenden intern Rundstrahlantennen. Bei einer Stabantenne breitet sich die elektromagnetische Welle in der Ebene aus auf der die Stabantenne senkrecht steht. Das heisst wenn die Stabantenne nach oben zeigt, dann versorgt man die Etage in der die Antenne steht. Der Antennentyp eignet sich vor allem für Indoor-Installationen bei denen man nie weiss von wo sich andere Geräte verbinden.

Sektor-Antenne (90° Bereich) Sektorantennen sind z.B. in NanoStations verbaut. Die Richtwirkung ist auf einen Winkel von 60-90° begrenzt (im Gegensatz zu 360° bei der Rundstrahlantenne). Diese Antennen eignen sich hervorragend für die Versorgung von Parks, Straßen, oder generell Außenbereiche.

Parabolantenne (Punkt-zu-Punkt-Verbindung) Parabolantennen kennt man außerhalb von WLAN von Satellitenschüsseln. Das Signal wird auf einen sehr engen Winkel begrenzt. Dieser Antennentyp kommt bei NanoBeams/NanoBridges zum Einsatz und eignet sich perfekt für Langstreckenverbindungen (siehe Backbone). Für ein optimales Ergebnis baut man Punkt-zu-Punkt-Verbindungen auf bei denen beide Seiten exakt aufeinander ausgerichtet sind und idealerweise beide Parabolantennen verwenden.

2.5.4 Weiteres Zubehör

Natürlich braucht es nicht nur die eigentlichen Geräte, sondern auch das eine oder andere Kleinteil neben den nicht zuvergessenden Ethernetkabeln. Zum einen müssen die Geräte oft an einer Wand angebaut werden, dazu werden natürlich entsprechende Schrauben und Dübel benötigt.

Bei den Dachantennen besteht nicht immer die Möglichkeit, diese irgendwo anzuschrauben, hier empfiehlt sich bei einer vorhandenen TV-Antenne, die Richtfunkantenne mit UV-resistenten (!) Kabelbindern zu befestigen. Normale Kabelbinder werden durch Witterung und vor allem die Sonneneinstrahlung sehr schnell spröde und brüchig.

Nicht zu vernachlässigen ist bei einem solchen Dachaufbau auch der Blitzschutz, dafür gibt extra Geräte zu kaufen, welche relativ erschwinglich sind.

2.6 Berlin Backbone

Freie Mesh-Funknetzwerke wachsen oft dynamisch da jede*r das Netzwerk durch das Aufstellen eines eigenen WLAN-Routers erweitern kann. Oft sind dies normale WLAN-Router die ideal sind um sich mit Nachbarn zu verbinden. In Berlin sind so viele kleine Netze zusammengewachsen und die Community hat sich Gedanken gemacht ob man das Netzwerk so erweitern kann, dass längere Strecken mit hohen Geschwindigkeiten überbrückt werden können.

Seit 2013 gibt es den Berlin Backbone der in der Regel hoch gelegene Standorte (Rathausdächer, Kirchtürme, Wohnhausdächer) oder Standorte mit besonderen Eigenschaften (zum Beispiel Rechenzentren) untereinander verbindet und lokale Netzwerke mit anbindet. Die Verbindungen im Berlin Backbone überbrücken oft mehrere Kilometer mit Parabolantennen. Für die lokale Versorgung werden meist Sektor-Antennen benutzt. An einem Backbone-Standort stehen häufig mehr als 10 Router die untereinander per Netzwerkkabel und Switch verbunden sind. Viele der Installationen wurden mit Fördermitteln der Medienanstalt Berlin-Brandenburg unterstützt. Eine Übersicht über Backbone-Standorte findet sich im Freifunk-Wiki.

3 Sicherheit, Datenschutz & Zensur

3.1 PC & Laptop (Updates, Antivirenprogramm, Firewall)

Um die Sicherheit des eigenen PCs oder Laptops zu gewährleisten, empfiehlt es sich, das Betriebssystem und auch alle installierten Programme regelmäßig zu updaten. Sicherheitsupdates für die Programme und auch die Virensignaturen für das Antivirenprogramm sollten immer zügig installiert werden, da der Zeitraum zwischen Bekanntwerden und Ausnutzung einer Sicherheitslücke bzw. Schwachstelle immer kürzer werden. Bei sogenannten Zero-Day-Exloits bleibt z.B. gar keine Zeit, bis die Schwachstelle ausgenutzt werden kann.

Zusätzlich zu den aktuellen Updates der installierten Programme und des Betriebssystems sollten auf dem PC und/oder Laptop ein Antivirenprogramm installiert werden. Es gibt verschiedene kostenfreie aber auch kostenpflichtige Programme. Diese unterscheiden sich bspw. im Funktionsumfang, ein kostenfreies Antivirenprogramm ist jedoch als Minimum immer anzuraten. Trotzdem sollten man diesen Programmen nicht blind vertrauen, auch hier kann es Tage dauern, bis durch neue Virensignaturen Schädlinge entdeckt werden. Sie können also helfen, unbekannte Dateianhänge sollte man trotzdem nicht anklicken!

Ein weiteres Hilfsmittel sind Firewalls, auch hier gibt es wieder kostenfreie und kostenpflichtige Versionen. Teilweise bieten die Betriebssysteme inwzischen sogar eigene Firewalls an. Aufgabe einer Firewall ist unter anderem, den PC/Laptop vor unerwünschten Netzwerkzugriffen zu schützen, außerdem kann man bei separat installierten Firewalls durch Regeln bestimmen, welches Programm sich mit externen Servern verbinden und austauschen kann.

Es gibt auch mit all diesen Tools nie die hundertprozentige Sicherheit, regelmäßige Backups des Systems und der wichtigen Daten sind ratsam.

3.2 Daten: verschlüsselt-unverschlüsselt

Hier gilt als erstes: Du musst dich selbst drum kümmern! Immer!

Grundsätzlich ist festzuhalten, dass die Netzwerkverbindungen zwischen Freifunkrouter durch die Luft immer unverschlüsselt sind. Auch die Verbindung zu Endgeräten erfolgt ohne Verschlüsselung. Das ist wie im normalen Internet, dort weiß man auch nicht, welche Teilstrecken verschlüsselt oder unverschlüsselt sind und wo wer mitlesen kann.

Deshalb: Eine vertrauenswürdige Verschlüsselung von Daten und Transportwegen ist nur erreicht, wenn die Verschlüsselung von Ende zu Ende erfolgt, zum Beispiel vom eigenen Browser bis zum Server des sozialen Netzwerks. Eine sichere Verbindung erfolgt über https (Hypertext Transfer Protocol Secure) und wird vom Browser üblicherweise durch ein grünes Schloss in der Adressleiste angezeigt.

Emails können mit PGP (pretty good privacy) verschlüsselt werden. Hierbei kommt ein asynchrones Verschlüsselungsverfahren zum Einsatz, bei dem jeder Teilnehmer einen öffentlichen und einen privaten Schlüssel besitzt. Der öffentliche Schlüssel wird anderen Teilnehmern zur Verfügung gestellt, damit Emails verschlüsselt werden können. Mit dem privaten Schlüssel kann man verschlüsselte Emails wieder entschlüsseln. Die Einrichtung ist gar nicht so schwer, hier findest du eine Anleitung, die Jugendliche bei Jugend hackt für die Allgmeienheit entwickelt und zur Verfügung gestellt haben: how to pgp. Wenn du lieber mit der Hilfe von engagierten Expert*innen die PGP-Verschlüsselung einrichten möchtest, empfiehlt sich der Besuch einer Crypto-Party. Diese finden regelmäßig statt, wann und wo genau, findet man hier auf dieser Übersichtsseite.

Abschließend kann man also festhalten: Jeder trägt selbst die Verantwortung, für eine sichere Datenübertragung zu sorgen.

3.3 Datensicherheit (mein Arbeitsnetzwerk vs. öffentliches Freifunknetzwerk)

Sensible Geräte wie Drucker, Fernseher sowie IoT-Geräte (Internet of Things, oft auch als Smart-Home-Geräte bezeichnet) sollten nicht in einem öffentlich zugänglichen Netzwerk betrieben werden, wenn man nicht möchte, dass Dritte diese erreichen und Unfug anstellen können.

Deshalb gilt:

- Geräte und Dienste, die öffentlich bzw. im Freifunknetzwerk erreichbar sein sollen, werden im Freifunknetz oder -WLAN betrieben

- für private und sensible Geräte wird ein eigenes, privates Netzwerk aufgebaut, das verschlüsselt ist und/oder per LAN-Kabel erreichbar ist

3.4 Zensur & Jugendschutz

Die Netzwerke der Freifunker*innen sollen, wie bereits eingangs beschrieben, öffentlich und anonym zugänglich, nicht kommerziell und vor allem unzensiert sein. Mit Zensur ist der Versuch der Kontrolle von Informationen und deren Zugänglichkeit gemeint. Meistens regeln dies staatliche Stellen, vor allem wenn es um die Verbreitung unerwünschter oder ungesetzlicher Inhalte geht.

Vor allem in totalitären Staaten wird die Zensur verschärft angewendet. Oft werde ganze Internetseiten und IP-Adressen gesperrt. Aktuell sind bspw. Twitter und Wikipedia in der Türkei nicht erreichbar, damit sind die Nutzung eines Kommunikationsweges und der Zugang zu freiem Wissen für die dortige Bevölkerung nicht möglich.

** TO DO: Einbau von:** Was ist Zensur? Sperrung von Websiten, Internet- oder IP-Adressen. Beispiele: Arabischer Frühling, Twitter in der Türkei, “Anti-Kinderporno-Filter” in Großbritannien oder Australien

** TO DO: Einbau von:** Man spricht in diesem Falle von Overblocking. Und genau da liegt das Problem bei der Zensur. Es stellt sich nämlich immer die Frage, wer diese Sperrlisten erstellt und überprüft. Und auch, wer diese Person überprüft. Denn es geht in einigen Fällen klar um politische Einflussnahme…..Richtervorbehalt…..

** TO DO: Einbau von:** Eine Zensur von Inhalten soll nicht stattfinden - Löschen statt Sperren.

** TO DO: Einbau von:**Jugendschutz sollte durch Aufklärung und Medienkompetenz gestärkt werden.

4 Rechtliches

4.1 Einleitung

Wer seinen Internetanschluss teilt, sieht sich rechtlichen Fragen ausgesetzt. Die folgenden Ausführen helfen, einen Überblick zu finden, um welche rechtlichen Fragen es sich handelt und wie die einzelnen Fragen einzuschätzen sind.

Die medial am häufigsten erörterte Frage ist die nach der Haftung als Störer. Dazu gehört auch die allgemeine Frage nach der Verantwortung für Handlungen Dritter und wie mit Anfragen und Durchsuchungen (auch Beschlagnahme) durch die Staatsanwaltschaft umzugehen ist.

Antworten zu Sicherheit und Datenschutz sind allgemeiner Natur und zielen darauf ab, eine Sensibilisierung bei Nutzern und Anbietern zu erreichen.

Als Letztes folgt die rechtliche Einordnung in das Telemediengesetz und ihre Folge an, wie auch die Berührungen von Freifunk mit der Bundesnetzagentur.

4.2 Störerhaftung und Verantwortlichkeit

Wer lediglich als Nutzer*in über ein freies Funknetz im Internet surft, der muss sich wie gewöhnlich an Recht und Gesetz halten, darf also zum Beispiel niemanden beleidigen oder Musikdateien illegal anbieten. Was folgt aber für die Betreiber, wenn ein Nutzer doch einmal eine Rechtsverletzung begangen hat?

Aufgrund der Gesetzesänderung des Telemediengesetzes aus dem Herbst 2017 gibt es die so genannte Störerhaftung für Anschlussinhaber nicht mehr. Das bedeutet, z.B. dass eine urheberrechtliche Haftung wegen Filesharing nur noch dann erfolgt, wenn der Anschlussinhaber selbst die Urheberrechtsverletzung beging oder sich an der Rechtsverletzung wissentlich beteiligte. Der Anschlussinhaber ist für die Handlungen Dritter, also die Handlungen der Nutzer seines Anschlusses, nur dann verantwortlich, wenn er Kenntnis davon hat, dass diese Rechtsverletzungen über seinen Anschluss im Internet begangen werden. Er ist also dazu verpflichtet, ihm bekannte Rechtsverletzungen zu unterbinden. Tut er dies nicht, haftet er dem Geschädigten auf Schadensersatz.

Handelt es sich um die Frage, ob eine Straftat über seinen Anschluss begangen wurde und eine Anfrage der Staatsanwaltschaft eingeht, so macht es Sinn, mit der Staatsanwaltschaft zusammenzuarbeiten und Informationen über die Funktion des Freifunknetzwerks mitzuteilen. Da es hier um die Aufklärung von Straftaten geht, ist es angemessen, mit der Staatsanwaltschaft zusammenzuarbeiten. Niemand hat ein Interesse daran, dass über den zur Verfügung gestellten Netzzugang eine Straftat begangen wird.

Sollte es zu Anfragen von Behörden kommen oder bei “Gefahr im Verzug” gar um die Frage gehen, Geräte zu beschlagnahmen, ist es sehr wichtig zu erklären, dass Daten von Nutzern weder erhoben noch gespeichert werden und es sich um eine Mesh-Netzwerk handelt, wo viele Nutzer*innen hinter einer IP-Adresse stecken. Aus Erfahrung genügt diese Auskunft und die Behörden verzichten auf Maßnahmen gegenüber den Freifunker*innen.

4.3 Sicherheit und Datenschutz

Da auf technischen Geräten gerne und viele personenbezogene Daten per Default-Einstellungen anfallen, ist es sinnvoll, die Einstellungen auf Datenvermeidung zu prüfen und die zum Betrieb des Netzes notwendigen Daten grundsätzlich geschützt zu halten. Besonders jedoch, wenn man sich ein Netzwerk mit anderen Menschen teilt, sollte jeder seine verbundenen Geräte z.B. durch Ende-zu-Ende Verschlüsselung vor Zugriff anderer aus dem Netzwerk schützen.

Da ein Router für gewöhnlich bestimmte Daten speichert, muss dessen Administrator-Zugang aber in jedem Fall durch ein sicheres Passwort geschützt sein. Die WLAN-Geräte selbst müssen vor unbefugtem Zugriff durch Dritte geschützt werden. Wird ein Gerät außerhalb der Wohnung platziert, sollte es daher zum Beispiel in einem abschließbaren Kasten installiert werden.

Der Datenverkehr im Funknetz selbst läuft zunächst ohne eine eigene Verschlüsselungs-Schicht. Die eigenen Endgeräte (Handy, Laptop, …) mittels Firewall, Passwörtern und weiteren üblichen Vorkehrungen vor Fremdzugriff zu schützen, ist daher Aufgabe jedes einzelnen Teilnehmers und Nutzers. Das ist bei freien Funknetzen nicht anders als etwa bei einem offenen WLAN in einem Café oder generell im Internet. Für Risiken, die sich daraus ergeben können, ist der Anbieter des Zugangs nicht verantwortlich.

Es ist grundsätzlich wichtig, die Kommunikation zu verschlüsseln, z.B. mittels E-Mail Verschlüsselung, der Nutzung von verschlüsselten Messengers, der Nutzung von https beim Surfen usw. Umso privater und wertvoller die Kommunikation ist, desto höher sollten die Anforderungen an die Verschlüsselung sein.

Datenschutzrechtlich ist zu beachten, dass das Telemediengesetz dem Betreiber eines offenen WLANs nicht erlaubt, Nutzerdaten zu erheben und zu verarbeiten. In unserem europäischen datenschutzrechtlichen System ist eine solche Erlaubnis jedoch ausdrücklich notwendig, um personenbezogene Daten zu erheben und zu verarbeiten. Dies bedeutet, dass es rechtlich weder zulässig ist, Anmeldedaten der Nutzer zu erheben noch Aktivitäten zu loggen. Alleine der Nutzer kann dazu seine Einwilligung geben. Diese muss aber den Vorgaben des § 13 Absatz 2 TMG entsprechen. Sollte eine solche Einwilligung rechtmäßig eingeholt worden sein, sind die Daten sicher vor Zugriff unbefugter Personen zu speichern und in regelmäßigen Abständen zu löschen.

Da Freifunk nicht-kommerziell ist, besteht kein Anlass zu Abrechnungszwecken Nutzerdaten zu erheben. Bei der Einrichtung eines Router als Freifunkknoten kann in den Einstellungen optional eine Kontaktadresse hinterlegt werden. Die Knotenbetreiber*innen wollen auf diesem Weg ansprechbar bei Störungen oder für Anfragen für Vernetzung sein.

Weiterführende Links:

4.4 Bereitstellen von Internetzugang

Wer seinen eigenen Internetanschluss über WLAN der Öffentlichkeit zur Mitnutzung anbietet, handelt rechtlich als sogenannter Access Provider, da er die technische Infrastruktur für den Internetzugang bereitstellt und Informationen aus dem Netz zum Internetnutzer durchleitet. Access Provider sind Anbieter von Telekommunikationsdiensten; für sie gelten die Bestimmungen des Telekommunikationsgesetzes (TKG), aber auch Regelungen aus dem Telemediengesetz (TMG).

Wer ein Funknetz in Betrieb nimmt, braucht keine Genehmigung. Nach den Vorgaben des TKG kann aber eine Mitteilung erforderlich sein: Wenn es sich um ein „gewerbliches öffentliches Telekommunikationsnetz“ handelt, muss es bei der Bundesnetzagentur angemeldet werden.

Wer eine für die Öffentlichkeit bestimmte Telekommunikationsanlage betreibt, muss auch bestimmte Maßnahmen treffen, um das Netzwerk vor Störungen, Angriffen und Katastrophen zu schützen. Den TKG-Vorgaben nach ist es verpflichtend, einen Sicherheitsbeauftragten zu benennen, ein Sicherheitskonzept zu erstellen und der Bundesnetzagentur vorzulegen. Diese Vorgaben sind im Fall eines einzelnen Funknetz-Betreibers jedoch nicht so streng auszulegen wie etwa bei großen Internetanbietern.

In der Praxis meldet sich eine Freifunk-Community bei der Bundesnetzagentur (BNetzA) erst an, wenn sie größere Richtfunknetze errichten. Einige Communities haben für die Backbone-Richtfunkstrecken trotzdem ein vereinfachtes Konzept erarbeitet, das eine schematische Darstellung des Netzwerks sowie Angaben zu den eingesetzten Telekommunikationssystemen umfasst.

Wer nur als privater WLAN-Gastgeber ein einzelnes Netz einrichten will, bei dem Betreiber und Verantwortlicher identisch sind, bei dem wird es aber in der Regel weder notwendig noch sinnvoll sein, einen Sicherheitsbeauftragten zu benennen.

Der Betreiber eines offenen WLANs ist Telemedienanbieter nach dem Telemediengesetz und hat sich nach diesen Regeln zu richten. Als Inhaber eines privaten Internetanschlusses fällt er nicht unter die Regelungen des Telekommunikationsgesetz. Diese Vorschriften wenden sich an Provider, die einer Vielzahl von Personen den Zugang zum Internet vermitteln, dies also als Gewerbe betreiben.

Insbesondere stellt sich die Frage nach einer Vorratsdatenspeicherung nicht und ließe sich auch nicht mit den Werten der Freifunk*innen vereinbaren.

4.5 AGB der Internetprovider

Manches mal wird auch die Frage nach der Rechtmäßigkeit, seinen Anschluss mit Dritten zu teilen, gefragt. Manche Anbieter erlauben eine Drittnutzung nur, wenn sie diese schriftlich genehmigt haben, andere gestatten zwar grundsätzlich eine Mitnutzung, verbieten es dem Hauptnutzer aber, ungefragt oder überhaupt Geld dafür zu verlangen. Die AGB des Internetanbieters geben Aufschluss, was dieser vorsieht und ob er gefragt werden muss, wenn man seinen Anschluss zur Verfügung stellen will.

Zum einen wird eine falls vorhandene Klausel im Providervertrag einer Inhaltskontrolle nach dem AGB-Recht nicht standhalten können, da es sich um eine überraschende Klausel handelt. Zum anderen tritt Freifunk nicht als Konkurrent zu den Internetprovidern auf. Wie die eingekaufte Bandbreite vom Anschlussinhaber verwendet wird, liegt allein in der Entscheidungsgewalt des Anschlussinhabers. Darüber hinaus wird es nahezu unmöglich für den Provider sein, herauszubekommen, wie der Anschluss geteilt wird. Fraglich ist überhaupt, ob das Interesse die Provider an der Untersagung oder Einschränkung aufgrund möglicherweise werbe- und PR-technisch kritischen Reaktionen überhaupt ein Interesse haben.

Das Teilen des privaten Anschlusses in der Familie oder WG ist definitiv rechtlich nicht zu beanstanden. Die Anbieter werben auch immer wieder ausdrücklich mit der Versorgung der ganzen Familie aufgrund der hohen Bandbreiten. Im Rahmen von Freifunk wird kaum ein anderes Ergebnis vertretbar sein.

4.6 Verhältnis und Selbstverständnis der Freifunk*innen

Die Teilnehmer*innen eines freien Netzwerkes binden sich zunächst rechtlich weder untereinander noch im Verhältnis zu den Nutzer*innen. Daran ändert sich auch dann nicht viel, wenn sich die Freifunker*innen darauf einigen, mit dem „Pico-Peering Agreement“ ihre Zusagen näher zu konkretisieren. Mit dieser Vereinbarung bestätigen alle Teilnehmer*innen, dass sie freien Datentransit über ihr Netz anbieten wollen und dass sie die durchlaufenden Daten weder störend beeinträchtigen noch verändern. Daraus folgen aber nur wenige Verpflichtungen. Die Vereinbarung stellt im Gegenteil klar, dass gerade kein Betrieb oder bestimmter Service garantiert wird. Das kann dann anders sein, wenn sich die Freifunker*innen in einem Verein organisiert haben. Dann gelten die Rechte und Pflichten, die sich aus dem Vereinsstatut ergeben.

Für die bloßen Betreiber eines freien Funknetzwerks folgen daraus keine Verpflichtungen, einen Dienst oder Internetzugang bereitzustellen, für Mitnutzer besteht somit auch kein Anrecht auf einen WLAN-Service oder Internetzugang. Grundsätzlich gilt in allen Communities, dass eine Vereinsmitgliedschaft nicht Voraussetzung für eine Nutzung des Netzes oder Teilnahme als Knotenbetreiber oder sonstiges Engagement ist.

Viele Freifunk-Gruppen haben sich 2015 auf dem jährlichen Wireless Community Weekend zu einem noch deutlich weitergehenden Selbstverständnis bekannt, dem “Memorandum of Understanding”. So wurden dem eher technischen PicoPeeringAgreement die sozialen, ethischen und politischen Aspekte explizit hinzugefügt, die als Werte immer bestanden, jedoch bis dato nicht verschriftlicht waren.

4.7 Zusammenfassung

Der Betrieb eines Freifunk-Knotens ist rechtlich auch nicht aufwendiger als generell die Teilnahme an gemeinnützigen Unternehmungen. Solange der Anschlussinhaber sich nicht an Rechtsverletzungen im Internet beteiligt, haftet er nicht für Rechtsverletzungen Dritter. Generell ist es als Anschlussinhaber empfehlenswert, bei Kapitalverbrechen mit der Staatsanwaltschaft zusammenzuarbeiten, um die Aufklärungsmöglichkeiten zu erhöhen. Weil Freifunk nicht vorsieht, Daten der Nutzer*innen zu speichern, liegt die Entstehung eines Datenschutzproblems auch fern. Zudem müssen wir alle für unsere Datensicherheit Sorge tragen, unabhängig, ob wir einen Freifunk-Knoten betreiben oder nicht.

Wer die allgemeinen Grundregeln beim Betrieb eines Freifunk-Knotens beachtet, wird auch hier keine rechtlichen Probleme bekommen. Der Spaß und die vielfältigen Möglichkeiten überwiegen weit das rechtliche Risiko! :-)

5 Freifunk in einer Jugend(freizeit)einrichtung

5.1 Entscheidungsträger

Bei der Einrichtung des Freifunks in einer Jugendfreizeiteinrichtung kann man selbstverständlich nicht einfach loslegen. Es bedarf hier auf jeden Fall der Einbeziehung von unterschiedlichen Entscheidungsträgern. Im Folgenden haben wir am Beispiel einer Jugendfreizeiteinrichtung einige Personen gesammelt, die man für diese Idee gewinnen muss.

5.1.1 Träger (frei und/oder kommunal)

Grundlegend sollte man sich natürlich mit seinem Träger auseinandersetzen, wenn man Freifunk in einer Jugendfreizeiteinrichtung etablieren möchte. Erfahrungsgemäß sind nicht nur die kommunalen Träger (Jugendamt) skeptisch, sondern auch die freien Träger stimmen einem solchen Vorhaben nicht vorbehaltlos zu. Das hat mit der Unsicherheit bezüglich der Rechtslage ebenso zu tun, wie mit den benötigten finanziellen Mitteln für die Anschaffung der Technik sowie dem oftmals benötigten besseren Internetanschluss und den damit verbundenen monatlichen Kosten.

Dies mag erst einmal wenig positiv klingen, aber es soll auf keinen Fall entmutigen. Das Projekt für dieses Handbuch sowie die Informationen aus der mabb Broschüre “WLAN für alle - Freie Funknetze in der Praxis” und die maßgebliche Beteiligung einer Institution wie der mabb am Berliner Freifunkprojekt in Form von Förderung, Aufklärung und Finanzierung dürfen gern als Unterstützung bei der Planung eines eigenen Freifunk-Netzwerkes herangezogen werden.

5.1.2 Vermieter/Hausleitung/FM (Facilitymanagement)

Bei der Einrichtung des Netzwerkes in einer Jugendfreizeiteinrichtung können das Bohren von Löchern oder kleinere bauliche Maßnahmen notwendig werden, um die Access-Points sicher anzubringen oder um Kabel vernünftig zu verlegen. Diese sind gegebenenfalls mit dem Eigentümer abzustimmen, je nachdem wie es im Mietvertrag geregelt ist.

Sollten zur Stromversorgung neue Elektroinstallationen nötig werden, so müssen diese fachgerecht ausgeführt und abgenommen werden. Alternativ kann auch autarke Energieversorgung über Solar oder Windkraft erwogen werden. Die Freifunker*innen haben dafür in ihrem Wiki zwei spannende Beispiele hinterlegt:

Der Aufbau der Richtantenne auf dem Dach wird meist gesondert mit dem Vermieter besprochen, sofern eine Verbindung mit dem Backbone oder zu Gebäuden über das Dach geplant ist. Bei der Planung ist unbedingt mit zu beachten, dass die Installation bzw. der Mast idealerweise in den bestehen Brand- und Blitzschutz fallen oder diese ggf. von einem Fachunternehmen erweitert werden müssen.

TO DO: Vertragsvorlagen zur Dachnutzung einbinden

TO DO: Für die handwerklichen Arbeiten, werden die Unternehmen oft um die Unterstützung des Technikkompetenz-Projektes gebeten, so kann praktisches Wissen aus den entsprechenden Bereichen an die Jugendlichen weitergegeben werden. **???

5.1.3 Wohnungsverwaltung

Steht die Jugendfreizeiteinrichtung ungünstig, kann der direkt Blick zu einer Antenne des Backbones versperrt sein. Dafür bedarf es dann einer weiteren Richtantenne auf einem hohen Gebäude in der Nähe. In diesem Fall spricht man den Hausbesitzer oder die Wohnungsverwaltung an und stellt das Projekt vor.

Dabei gibt es unterschiedliche Kooperationsbereitschaft, von großer Begeisterung bis hin zur Ablehnung mangels wirtschaflichen Nutzens oder wegen Exklusivverträgen mit Telekommunikationsanbietern. Bei letzteren gab es jedoch in einem Fall nach einem klärenden Gespräch die Freigabe zur Umsetzung des Freifunk-Projektes.

5.1.4 Landesdenkmalamt/Amt für Denkmalschutz

Bei denkmalgeschützten Gebäuden sind unter Umständen die geplanten Veränderungen, sofern sie das äußere Erscheinungsbild betreffen, vorher abzustimmen. Genauere Informationen findet man im entsprechenden Gesetz bzw. im netten persönlichen Gespräch mit dem zuständigen Denkmalpfleger.

Erfahrungsgemäß finden sich hier Lösungen, von der Planung der Anbringung bis hin zum Streichen der von außen sichtbaren Router zur farblichen Angleichung an die Fassade.

5.2 Die lokale Freifunk-Gruppe

Es empfiehlt sich der frühe Kontakt zu einer bestehenden Freifunk-Community in Eurer Nähe. Die meist langjährige Erfahrung der Freifunker*innen ist die beste Startmöglichkeit für das eigene Projekt.

Über die Webseite findet man die nächste lokale Gruppe und kann sich zum Beispiel in der Mailingliste eintragen, außerdem findet man dort auch die Termine der meist regelmäßigen Treffen der jeweiligen Community, wo man einfach vorbei schauen kann.

5.3 Besucher*innen der Jugendfreizeiteinrichtung

Aus der Erfahrung heraus werden die Frage: “Wer hat Lust auf freies WLAN in der Einrichtung?” viele Jugendliche mit einem schnellen “Ich” beantworten. Das Grundziel dieses Handbuchs ist es jedoch nicht, einfach nur alles für die Jugendlichen aufzubauen und bereitzustellen, sondern sie aktiv in die Planung und Umsetzung einzubeziehen und dabei theoretisches und praktisches Wissen zu vermitteln. Hier sollte man direkt nach der Frage ansetzen und die Begeisterung ausnutzen, um die Jugendlichen direkt mitzunehmen.

Die meisten Jugendlichen (und auch Erwachsenen) wissen sehr wenig darüber, wie WLAN funktioniert, welche Geräte man dafür braucht und wie man diese richtig und vor allem sicher einrichtet. Die Erfolgserlebnisse stellen sich ein, sobald der erste Router geflasht ist oder im gemeinsamen Arbeitseinsatz alles verlegt und angebracht wurde.

Im Idealfall reift der Wunsch heran, selbst Teil der Freifunk-Initiative zu werden und weiter zu basteln.

Lesson learned: Im offenen Betrieb gestaltet es sich möglicherweise schwierig, die Jugendlichen länger für ein Thema zu begeistern. Eine Einbindung in den Schulunterricht (Physik, Informatik) oder ein Projekttage-Angebot bzw. eine Arbeitsgemeinschaft können eine Lösung darstellen.

Als weiterer positiver Nebeneffekt neben der Medienwissensvermittlung sind hier noch die während des Aufbaus benötigten handwerklichen Fähigkeiten zu nennen. Das Benutzen einer Bohrmaschine, das Nutzen von Dübeln, Schrauben und Kabelbindern, das Aus- und Anschalten einer Sicherung: für die meisten Jugendlichen ist dies keine Selbstverständlichkeit - noch nicht jede*r hat dies schon einmal selber gemacht.

5.4 Anwohner*innen (Sommerfest, Flyer)

Das in der direkten Nachbarschaft ein öffentlich zugängliches Netzwerk existiert, dürfte auch Anwohner*innen interessieren. Hier empfehlen wir beispielsweise einen Informationsabend zu gestalten und das Prinzip Freifunk vorzustellen.

Des Weiteren bieten die Freifunker*innen aus Berlin fertige Info-Materialien an:

- Nachbarschaftsflyer

- Info-Plakate

- weitere Flyer/Plakate (Link wird nachgereicht)

TO DO: LINK EINFÜGEN

Die Fragestellung der Bekanntmachung bzw. die Gestaltung kann ebenfalls mit den Jugendlichen bearbeitet werden, auf dieser Seite findet man nicht nur alle relevanten Infos zum Design, sondern auch Beispiele für Öffentlichkeitsarbeit anderer Freifunk-Communities.

Neben den positiven Effekten für die verbesserte Wahrnehmung der Einrichtung bietet das Netzwerk natürlich nicht nur für die Besucher*innen freies WLAN, sondern für alle (je nach Antennen-Setup) in der unmittelbaren Umgebung. Durch den Informationsabend besteht natürlich auch die Möglichkeit, weitere Mitstreiter*innen zu finden und somit den freien Zugang auf das Wohngebiet auszuweiten, die Teilhabe von Gästen und Anwohner*innen ohne eigenen Internetanschluss wäre damit gesichert. Aber natürlich auch das lokale Nachbarschaftsnetz zum gemeinsamen Zocken auch ohne Internet. ;)

Die Berliner Freifunker*innen haben zudem einen Freifunk-Bollerwagen entwickelt, dieser bietet sich für den Einsatz in der Nachbarschaft bei beispielsweise öffentlichen Festen an. Es gibt auch noch weitere mobile Setups, der Fantasie sind hierbei keine Grenzen gesetzt:

6 Methoden

Um ein Freifunkprojekt in einer Jugendfreizeiteinrichtung durchzuführen, bedarf es einiger Methoden, um den interessierten Besucher*innen das Thema zu vermitteln und näher zu bringen. Im folgenden haben wir ein paar Ideen zusammengestellt, das Handbuch lebt aber auf jeden Fall auch von neuen Ideen. Wie man diese einbringen kann, wird im letzten Kapitel erläutert.

6.1 Routing-Spiel

Das Routingspiel ist ein analoges Spiel, mit dem man in einer Gruppe sehr gut darstellen, wie Datenpakete vom Absender über diverse Zwischenstationen zum Empfänger gelangen und welchen Routingregeln die Pakete dabei unterliegen. Zusätzlich kann das Thema Verschlüsselung aufgegriffen und eingebaut werden.

Ablauf

Es werden 8 Gruppen gebildet, welche jeweils aus der Druckvorlage einen Gruppenzettel, einen Routingplan und mehrere Nachrichten- sowie Antwortzettel bekommen. Dann kann das Versenden von Nachrichten auch schon beginnen. Man sucht sich die Empfänger-IP der zu erreichenden Gruppe aus, notiert Start- und Ziel-IP sowie den Nachrichtentext und schickt die Nachricht auf die Reise. Dabei orientiert man sich an der Routinganweisungen auf dem Gruppenzettel und bei Bedarf zusätzlich an der Routingübersicht. Hat die Nachricht die Empfänger-IP erreicht, kann diese Gruppe per Antwortzettel auf die Nachricht reagieren.

Wenn einige Nachrichten ausgetauscht wurden, kann das Thema Verschlüsselung angesprochen werden. Vermutlich haben alle Gruppen alle durchgeleiteten Nachrichten auch gelesen. Nach einer kurzen Diskussion könnten dann verschlüsselte Nachrichten versendet werden. Wir empfehlen hier den Einstieg mit einer einfachen Verschlüsselungsmethode wie der Caesar-Verschlüsselung.

Das Spiel hat keine eigentliche zeitliche Begrenzung, je nach Lust der Teilnehmer*innen kann man also variabel agieren.

6.2 Bandbreitenspiel mit Minecraft

In der Medienetage (Medienkompetenzzentrum Treptow-Köpenick) ist das Computerspiel Minecraft seit Jahren eine der beliebtesten Beschäftigung im Nachmittagsbereich. Dort wurde auch in einer Spielwelt ein Bandbreiten-Spiel entwickelt, welche den Datentransfer mit unterschiedlichen Bandbreiten darstellt.

Die Daten der Welt, um diese selber auf einem Server zu benutzen, werden in Kürze nachgereicht.

6.3 Vermittlung Hard- und Software

Inhalte folgen…

6.4 Vermittlung Rechtliche Grundlagen

Inhalte folgen…

6.5 Freifunk-Bollerwagen

Ideal für ein Event unter freiem Himmel wie beispielsweise einem Stadtteilfest ist der Freifunk-Bollerwagen, welcher sogar seine eigene Stromversorgung per Solar-Panel mitbringt. Neben der Einrichtung der Freifunk-Technik sind hier auch kreative und handwerkliche Skills gefragt.

Hier geht’s zur ausführlichen Anleitung im Freifunk-Wiki:

6.6 Wie funktioniert das Internet

Anlässlich des Safer Internet Days 2016 haben die Jungen Tüftler ein analoges Spiel entwickelt, mit dem vor allem Kinder lernen, wie das Internet funktioniert.

Die Materialen werden aktuell aufbereitet und in Kürze hier zur Verfügung gestellt. Bis dahin gibt es hier mehr Informationen sowie eine Video über die Veranstaltung.

Dieses doch etwas betagte Video von der Sendung mit der Maus aus dem Jahre 1999 erklärt ebenso sehr anschaulich, wie das Internet und wie die Datenweiterleitung funktioniert. Auch wenn es nicht mehr ganz aktuell ist, kann es gerade bei jüngeren Workshop-Teilnehmer*innen den Einstieg ins Thema erleichtern.

6.7 DIY (Bohren, Basteln, maken)

Als letztes solll hier noch ein wichtiger Fakt Aufmerksamkeit bekommen. Auch nichttechnikaffine Jugendliche kann man nämlich hervorragend für ein Freifunkprojekt begeistern.

Inhalte folgen…

7 Praktische Umsetzung: Schritt für Schritt

7.1 Fotos & Grafiken (visualisierter Abaufplan)

7.1.1 Fotos

Für die Planung und Dokumentation sind Fotos der Einrichtung eine sinnvolle Sache. Vor allem von den Orten, wo man Geräte anbringen oder aufstellen möchte, sind ein paar Aufnahmen zu empfehlen. In der Kommunikation mit den Entscheidungsträgern ist eine gute Vorbereitung von Vorteil, außerdem können sich so auch externe Personen besser vorstellen, was wo angebracht werden soll.

Tipp: Beispiele dazu findest du in den Dokumentationen der am Projekt teilnehmenden Einrichtungen im Kapitel 8.

7.1.2 Hausplan

Grundrisspläne des Hauses erleichtern die Planung ebenso ungemein. So lassen sich zum Beispiel die Anzahl der benötigten Geräte und Anschlüsse sowie die Anzahl der Kabel und deren Länge einfacher einschätzen. Die Pläne liegen meistens dem Träger oder der Hausverwaltung vor, dort kann man diese erfragen. Ergibt sich keine Möglichkeit, an diesen Plan zu kommen, kann man sich mit einem kleinen Trick helfen. Es gibt in jeder Einrichtung mind. einen ausgehängten Plan mit Fluchtwegen, diesen kann man einfach fotografieren, ausdrucken und die Orte und Geräte einzeichen. Alternativ kann man das Foto auch mit den entsprechenden Grafikprogrammen bearbeiten.

Tipp: Beispiele dazu findest du in den Dokumentationen der am Projekt teilnehmenden Einrichtungen im Kapitel 8.

7.1.3 BBB Anschluss - Open Street Map

7.2 Planung

7.2.1 Räume

7.2.2 Sicherheit

7.3 Anschaffungen

Hier folgt in Kürze eine Übersicht über die Geräte, Kabel und Kleinteilzubehör.

7.4 Freifunk-IPs anlegen

In Berlin gibt es im Gegensatz zu anderen Freifunk-Communities die Besonderheit des Berlin Backbones. Dafür werden spezielle IP-Adressen benötigt, die man sich zu Beginn einrichten muss. Dazu sollte man sich zuerst einmal überlegen, wieviele Teilnehmer (clients) man ungefähr in seinem Freifunk-Netzwerk erwartet. Anhand dieser Zahl muss man sich für ein IPv4-Präfix entscheiden. Ebenso sollte man vorab wissen, wieviele Mesh-Knoten man einrichten möchte, auch hier bedarf es des entsprechenden IPv4-Präfixes.

Tipp: Eine praktische Übersicht der Präfixe mit Anzahl der IPs

Los geht es mit der Einrichtung (es empfiehlt sich, alle Daten zur Sicherheit schriftlich zu sichern):

- https://config.berlin.freifunk.net/ → IP-Vergabe (für Expert_innen)

- als Name: Standortname (z.B. JFE “Medienspaß” Müllerstraße)

- Captcha: Berlin

- ein subnet für clients:

- IPv4-Präfix: 25 (bedeutet: 128 IPs)

- IPv6-Präfix: kein IPv6

- ein subnet für mesh:

- IPv4-Präfix: 27 (bedeutet: 32 IPs)

- IPv6-Präfix: Wahlkreis aussuchen

- hilfeiche Links:

7.5 Erstinstallation der Freifunk-Firmware

Die Einrichtung der verschiedenen Geräte wird im Folgenden Schritt für Schritt erklärt. Dabei beziehen sich die Anleitungen auf die zum Zeitpunkt der Erstellung dieses Handbuchs gängigen Geräte. Dies sei deswegen erwähnt, weil die Hersteller der entsprechenden Hardware häufiger kleine Änderungen in den Geräten vornehmen, die teilweise zu Problemen führen können. Auch hier wieder in der Hinweis, sich bei Fragen und evtuellen Problemen bei der Installation an die örtliche Freifunker-Community zu wenden.

Hinweis: Bei einigen der folgenden Geräten muss vor dem eigentlichen Flashen eine Zwischenfirmware aufgespielt werden, weil der Hersteller kein Flashen mit anderer Firmware als der hauseigenen vorgesehen hat.

7.5.1 Ubiquiti EdgeRouter X

- Firmware herunterladen (beide!):

- EdgeRouter an eth0 per Kabel mit Notebook verbinden

- IP-Adresse 192.168.1.21 auf Notebook konfigurieren

- Systemsteuerung → Netzwerk und Internet → Netzwerkverbindungen → IPv4 → Eigenschaften

- statt IP automatisch beziehen: 192.168.1.21 und einmal in Subnetzmaske klicken = 255.255.255.0, Fertig

- Im Browser unter http://192.168.1.1 anmelden

Info: Zertifikat muss evtl. manuell zugelassen werden

- Anmelden

- User: ubnt

- Passwort: ubnt

- Tab System (Unten Links), runterscrollen, Upgrade System Image

- Zwischenfirmware als Firmware-Update installieren

- Warten bis der EdgeRouter neugestartet hat

- EdgeRouter an eth1 per Kabel mit Notebook verbinden

- Im Browser anmelden unter http://192.168.1.1/cgi-bin/luci

- auf Administration klicken

- User: root

- Passwort: keins

To-Do Unterschied Aufzeichnung und FF-Anleitung checken

- Unter System → Backup/Flash Firmware → Flash new firmware image: Keep settings ausschalten, Freifunk-Firmware auswählen und auf Flash Image klicken

- Im Browser auf http://192.168.1.1 gehen → Welcome to Freifunk (ggf Router einmal neustarten falls es nicht funktioniert)

7.5.2 Ubiquiti NanoStation

Bei den Nanostations gibt es eine Besonderheit, denn es gibt 2 Hardware-Versionen, die von aussen nicht unterschieden werden können. Diese findet man mit folgenden Schritten während der Installtion problemlos heraus:

- Freifunk-Firmware herunterladen (beide!):

- den NanoStation LAN-Anschluss per Kabel mit dem Notebook verbinden

ACHTUNG: Auf keinen Fall den PoE Port des PoE Injectors mit dem Netzwerkport am Laptop verbinden → Sonst geht der Netzwerkport und/oder der Laptop kaputt!

- PoE-Port mit dem MAIN Port an der NanoStation verbinden

- Unter http://192.168.1.20 mit Username ubnt und Passwort ubnt anmelden

- Unter System die Geräte-Version herausfinden: XM oder XW. → Siehe Firmware XW.v5.6.2 = XW

- Passende Freifunk-Firmware als Firmware-Update installieren

- Upload Firmware, Datei Auswählen, Fertig

ACHTUNG: Ein Popup-Blocker verhindert den Vorgang

- Wenn aus Versehen das Fenster mit dem Upload Vorgang geschlossen wird, erkennt man an der ganz rechten LED, wenn der Vorgang abgeschlossen ist.

- Während des Uploads: LED blinkt

- Abgeschlossener Upload: LED leuchtet dauerhaft

- Im Browser auf https://192.168.1.1 gehen

7.5.3 Ubiquiti UniFi UAP

Besonderheit: die UniFi Standardfirmware verteilt keine IPs per DHCP.

- Zwischen-Firmware herunterladen

- UniFi LAN per Kabel mit Notebook verbinden

- IP-Adresse 192.168.1.21 auf Notebook konfigurieren

- Systemsteuerung → Netzwerk und Internet → Netzwerkverbindungen, IPv4 → Eigenschaften

- statt IP automatisch beziehen: 192.168.1.21 und einmal in Subnetzmaske klicken = 255.255.255.0, Fertig

- WINSCP herunterladen

- Anleitung: https://winscp.net/eng/docs/lang:de#winscp_herunterladen_und_installieren

- Direkter Download: https://winscp.net/download/WinSCP-5.9.6-Setup.exe

- Installieren und Ausführen, Modus: Norton Commander

- Fileprotokoll: SCP

- Hostname: 192.168.1.20, Port: 22

- Username und Passwort: ubnt

- Login klicken

- SSH-Zertifikatfrage mit YES beantworten

- Linkes Fenster = Quelle → Klick auf Ordnersymbol mit 2 Punkten bringt uns eine Ordnerebene nach oben, Doppelklick auf Ordnersymbole geht in den Ordner → Verzeichnis auswählen, wo die Installationsdatei der Zwischen-Firmware liegt

- Rechtes Fenster: Oberste Ebene, dann /tmp

- Datei von links nach rechts per Drag and Drop ziehen

- Putty installieren: https://the.earth.li/~sgtatham/putty/latest/w64/putty.exe

- Putty starten

- Host-IP: 192.168.1.20

- Port: 22

- Button Open klicken

- Schwarzer Kasten öffnet sich

- Login:Benutzer ubnt

- ENTER

- Passwort: ubnt

- Eingabe: cd /tmp (Wechsel ins richtige Verzeichnis)

- Eingabe: fwupdate.real -m openwrt-15.05-ar71xx-generic-ubnt-unifi-squashfs-factory.bin -d

- ENTER drücken, warten!

- Browser öffnen: 192.168.1.1 als URL

- beim Login einfach ENTER drücken

- Reiter: System

- Backup/Flash Firmware

- Keep Settings Häkchen aus

- Firmware auswählen: freifunk-berlin-1.0.0-alpha-d4776e7-ubnt-unifi-sysupgrade.bin

- Flash image drücken

** TO DO: Firmware-Links anfordern & checken!!!**

7.5.4 TP-LINK Router

- Freifunk-Firmware je nach Modell herunterladen:

- Router per Kabel mit Notebook verbinden

- Unter http://192.168.0.1 mit Username admin und Passwort admin anmelden

- Unter System tools → Firmware upgrade die passende Freifunk-Firmware installieren

7.6 Konfiguration der Freifunk-Firmware

Typischerweise haben größere Standorte einen Core-Router und mehrere Mesh-Router.

7.6.1 Core-Router

Der Core-Router ist in der Regel ein Router der:

- IP-Adressen an Endgeräte verteilt (DHCP-Server für IPv4, Router-Advertisement für IPv6).

- per Kabel mit anderen Mesh-Routern verbunden ist (Mesh via LAN).

- einen Internetanschluss im Freifunk-Netz verfügbar macht.

Prinzipiell kann fast jeder Routertyp als Core-Router fungieren, am häufigsten benutzen die Freifunker*innen einen TP-Link TL-WDR3600/4300/4900 oder einen Ubiquiti EdgeRouter X wegen des performanten Switches und der schnellen CPU.

Konfiguration:

- Internet-Sharing aktivieren und Speed-Limit deaktiviert lassen

- IP addresses

- IPv6 prefix eintragen

- Mesh-IPs für wifi eintragen

- Mesh via LAN aktivieren und Mesh via LAN IP eintragen

- Distribute client IP addresses aktivieren und IPv4 subnet eintragen

7.6.2 Mesh-Router

- Internet-Sharing deaktiviert lassen

- IP addresses

- IPv6 prefix eintragen

- Mesh-IPs für WiFi eintragen

8 Praxisbeispiele

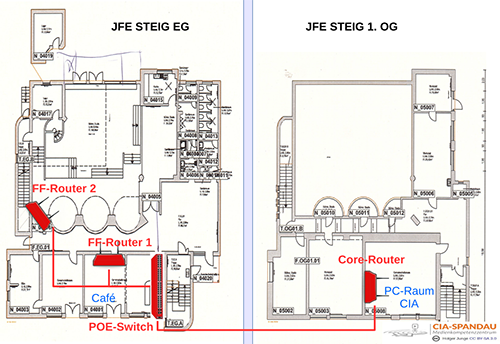

Während des Projektes von Juli 2016 bis Oktober 2017 haben wir die am Projekt beteiligten Medienkompetenzzentren in Berlin begleitet, um exemplarisches Material für dieses Handbuch zu sammeln. Freundlicherweise haben uns das meredo (Medienkompetenzzentrum Reinickendorf) und das CIA Spandau (Medienkompetenzzentrum Spandau) ihre Projektdokumentation zur Verfügung gestellt. Anhand derer kann man sehr gut erkennen, in welchen Schritten die Konzept- und Planungsphase ablief.

8.1 meredo

Das Projekt im meredo war von Beginn an größer angelegt. So sollte es nicht nur in der Einrichtung selbst ein Freifunknetzwerk geben, sondern auch auf dem Freibereich der angrenzende Havelmüller-Grundschule sowie in der Jugendfreizeiteinrichtung Metronom.

Hier findet ihr alle Infos zur Planung, benutzten Hardware und Vorüberlegungen:

8.2 CIA Spandau

Im Medienkompetenzzentrum “Computer In Action” in Spandau hat seine Einrichtung auch mit einem Freifunknetzwerk versehen. Als Teil der Jugendfreizeiteinrichtung Steig wurde dort überlegt, ob man eine kleinere, mittlere oder große Projektumsetzung innerhalb des Hauses durchführt. Dabei variiert der Bereich des Netzwerks und die Anzahl der verbauten Geräte. Anhand von Fotos ist auch hier gut erkennbar, wo welche Geräte verbaut werden sollen. Außerdem gab es Überlegungen mit Blick auf die Umgebung der Einrichtung, ob und wie ein Anschluss an den Berlin Backbone machbar ist.

9 Das Netzwerk steht - und nun?

Mit dem für alle verfügbaren WLAN gibt es nun vielfältige Möglichkeiten der weiteren Nutzung innerhalb der Einrichtung und mit den Besucher*innen. Im Folgenden werden zum einen einige Dienste und Tools vorgestellt, zum anderen werden hier Projektideen gesammelt, die die teilnehmenden Einrichtungen dem Handbuch zur Verfügung stellen.

9.1 Dienste

Inhalte folgen in Kürze…

9.2 Weiterführende Projektideen

Inhalte folgen in Kürze…

10 F.A.Q.

Brauche ich spezielle Hardware oder Software, um Freifunk nutzen zu können?

Für die Nutzung nein, der Zugang zum Freifunk ist offen und kann ohne Registrierung oder Vorschaltseite sofort benutzt werden.

Für das Netzwerk selbst werden die geeigneten Routermodelle mit dem Freifunk Betriebssystem bespielt, um ein lokales Meshnetz zu erzeugen, damit der Internetzugang darüber verteilt werden kann. Gleichzeitig entsteht dabei ein lokales Netz, dass auch ohne Internet funktioniert.

Muss bereits ein Breitband-Internet-Anschluss vorhanden sein?

Es gibt verschiedene Anwendungsszenarien. Einfacher ist einen Teil eines vorhandenen Anschluss für die Öffentlichkeit freizugeben, der andere Teil kann weiter verschlüsselt genutzt werden. Mindestens 16 MBit sollte man schon freigeben, aber mehr ist mehr :)

Ist es nicht möglich Internet vor Ort zu bekommen, kann vielleicht die Freifunk Community oder einen Uplink-Sponsor in der Nähe helfen und eine Möglichkeit finden den Standort mittels Richtfunkantennen anzubinden.

Wieviele und welche Geräte werden wo benötigt?

Kommt drauf an, wo es funken soll… Ein Router mit Standardantenne kann in einem Gebäude typischerweise durch eine, maximal zwei Wände funken. Die Reichweite im gleichen Stockwerk ist etwas höher als in andere Stockwerke. Außerhalb von Gebäuden sind mit Richtantennen Reichweiten von mehreren Kilometern möglich.

In der ersten Projektphase wird Wissen zur Ausbreitung von WLAN und Charakteristika von Antennen sowie Routermodellen vermittelt, dann werden gemeinsam die Router-Standorte und auch deren Stromversorgung und sichere Anbringung geplant.

Ist das Netz sicher?

Spätestens bei dieser Frage beginnt die Vermittlung von Medienkompetenz innerhalb des Projektes. Grundsätzlich herrschen die gleichen Bedingungen wie in jedem anderen WLAN oder im drahtgebundenen Internet, die Nutzer*innnen müssen verantwortlich damit umgehen:

- die eigenen Endgeräte (Handy, Laptop, …) mittels Firewall, Passwörtern und weiteren üblichen Vorkehrungen vor Fremdzugriff zu schützen

- nur Webseiten ansurfen, die https anbieten, entsprechende PlugIns nutzen

- Verschlüsselung für Apps und E-Mails nutzen und keine Anhänge öffnen

- regelmäßige Updates der Router und der Endgeräte

- Admin-Zugänge durch sichere Passwörter schützen

Es gibt weitere Möglichkeiten, mit bewährten Verfahren Teile der Infrastruktur zu verschlüsseln. (Stichwort: Virtual Private Networks). Die in vielen Routern und WLAN-Karten verwendete WEP-Verschlüsselung kann sehr leicht entschlüsselt werden. Sie ist nicht zum Aufbau von Mesh-Netzen geeignet.

Wie sieht es mit dem Datenschutz aus?

Datenschutzrechtlich ist zu beachten, dass das Telemediengesetz dem Betreiber eines offenen WLANs nur unter bestimmten Umständen (Abrechnungszwecke) erlaubt, Nutzerdaten zu erheben und zu verarbeiten. Dafür ist eine ausdrückliche Erlaubnis notwendig. Dies bedeutet, dass es in nicht-kommerziellen Netzen rechtlich nicht zulässig ist, Anmeldedaten der Nutzer zu erheben oder Aktivitäten zu loggen.

Bei der Einrichtung eines Router als Freifunkknoten kann in den Einstellungen optional eine Kontaktadresse hinterlegt werden. Die Knotenbetreiber*innen wollen auf diesem Weg ansprechbar bei Störungen oder für Anfragen für Vernetzung sein.

11 Weiterführende Links

Inhalte folgen in Kürze…

12 Ansprechpartner*innen

Inhalte folgen in Kürze…

13 Wie kann ich mich hier beteiligen?

Inhalte folgen in Kürze…